Joomla! 4 introduit une pléthore de fonctionnalités nouvelles et passionnantes. Bien que la plupart d'entre eux soient très visibles, vous offrant de nouvelles façons de créer et d'utiliser vos sites plus facilement, il existe une abondance de fonctionnalités conçues pour améliorer la sécurité de votre site. Aujourd'hui, nous allons parler de WebAuthn, une fonctionnalité qui a la particularité unique d'appartenir aux deux catégories : elle rend la connexion à votre site plus sécurisée et plus facile en même temps.

Les mots de passe font pirater les sites

Il existe un mythe répandu selon lequel seuls les sites de grande valeur risquent d'être piratés. S'il est vrai que les sites de grande valeur sont plus susceptibles d'être soumis à des campagnes d'attaques ciblées, cela ne signifie pas que les sites plus petits ne seront pas attaqués. Les cybercriminels adorent les attaques opportunistes contre des sites non protégés qui peuvent être utilisés pour envoyer des spams ou des e-mails de phishing, héberger des logiciels malveillants ou devenir involontairement complices de leurs crimes dans le cadre d'un botnet.

L'avenue la plus courante pour compromettre un site est d'une simplicité embarrassante : un mot de passe non sécurisé ou réutilisé, découvert par un outil d'attaque automatisé. Il existe de nombreuses listes de mots de passe connus et réels découverts lors de fuites passées de sites majeurs. Ces attaques opportunistes reposent sur la propension humaine à utiliser des mots de passe faciles à retenir et à les réutiliser sur différents sites et services. Bien que les vulnérabilités des logiciels obsolètes puissent faciliter la découverte de ces mots de passe ou fournir d'autres moyens d'obtenir un accès illicite au site, elles ne sont ni courantes ni nécessaires pour compromettre un site.

Au-delà de cela, si un attaquant obtient une copie de la base de données de votre site - en exploitant une vulnérabilité dans Joomla ou une extension tierce - il dispose d'une copie de tous les noms d'utilisateur, adresses e-mail et mots de passe connus de Joomla. Joomla a mis à jour la façon dont il stocke les mots de passe dans sa base de données, en utilisant des algorithmes de hachage plus puissants qui sont plus difficiles à déchiffrer. Malgré cela, l'avènement des fournisseurs de cloud computing et le prix relativement bon marché qu'ils offrent pour le calcul GPU, le type idéal de puissance de calcul pour casser les mots de passe sape ces efforts - au moins dans une certaine mesure.

Joomla propose l'authentification à deux facteurs (2FA) depuis la version 3.2 comme moyen pratique de réduire l'impact des mauvais mots de passe. Cependant, 2FA est fastidieux car il nécessite de saisir encore une autre information via un autre appareil ou une autre application. De plus, la façon dont le logiciel 2FA le plus populaire (Google Authenticator) est implémenté a surpris de nombreux utilisateurs : si vous réinitialisez ou changez votre téléphone, vous perdez l'accès à tous vos 2FA stockés, vous excluant de vos sites et nécessitant une « base de données chirurgie » pour retrouver l'accès. En plus de cela, cela ne résout pas complètement le problème qui, tout comme un mot de passe, peut également être divulgué involontairement à un attaquant ou volé par un logiciel malveillant.

Aucun de ces défis n'est unique à Joomla. Ce sont des faiblesses inhérentes à l'utilisation des mots de passe comme moyen d'authentification (connexion). Bien que l'utilisation d'un gestionnaire de mots de passe pour générer et stocker un mot de passe différent, généré aléatoirement, long et complexe pour chaque site et que l'utilisation de l'authentification à deux facteurs aide à atténuer les risques liés à l'utilisation de mots de passe pour l'authentification, cette solution est compliquée et découragera les utilisateurs qui en ont besoin. plus.

Entrez la cryptographie à clé publique

Introduite dans les années 1970, la cryptographie à clé publique a résolu le problème de l'échange d'informations en toute sécurité. Il est basé sur deux nombres très longs qui sont mathématiquement liés. Elles sont appelées Clé Publique et Clé Privée. Une clé publique et sa clé privée entrelacées sont appelées une paire de clés. Ce que vous chiffrez avec une clé ne peut être déchiffré qu'avec l'autre. Avoir l'une des clés ne compromet pas la sécurité du cryptage. En fait, vous êtes censé partager la clé publique avec tout le monde, que ce soit un ami ou un ennemi. Les mathématiques derrière la cryptographie à clé publique dictent que le fait d'avoir une clé ne vous permet pas de découvrir l'autre de manière pratique, même avec l'abondance de puissance de calcul d'aujourd'hui.

La cryptographie à clé publique sous-tend le Web tel que nous le connaissons. C'est ce qui est utilisé dans HTTPS, rendant possible et pratique l'échange sécurisé d'informations - comme la saisie de votre carte de crédit en ligne.

Il s'avère que vous pouvez utiliser la même technologie pour remplacer les mots de passe. En un mot, le navigateur doit générer une paire de clés et donner la clé publique au serveur. Lorsqu'il est temps de se connecter, le serveur envoie un bloc de données générées de manière aléatoire au navigateur et s'en souvient. Le navigateur le crypte avec la clé privée qu'il a gardée pour lui et renvoie les données cryptées au serveur. Le serveur déchiffre les données avec la clé publique qui correspond à la clé privée que le serveur prétend avoir utilisée. Il vérifie ensuite que les données déchiffrées correspondent aux données dont il s'est souvenu qu'elles avaient été envoyées au navigateur. Si tel est le cas, l'utilisateur est connecté. Ce processus, ainsi que tous les contrôles nécessaires pour que le navigateur et le serveur établissent une confiance mutuelle, est une norme W3C appelée Web Authentication, ou WebAuthn en abrégé.

WebAuthn est sécurisé

Faire en sorte que le navigateur gère la génération d'une paire de clés et stocke la clé secrète sur l'appareil de l'utilisateur sans aucune protection supplémentaire serait une course folle. Les navigateurs sont très complexes. Leur complexité est une source constante et compréhensible de bogues, dont certains ont des implications de sécurité qui pourraient forcer un navigateur à divulguer ses clés secrètes. Au-delà de cela, les logiciels malveillants sur l'appareil de l'utilisateur pourraient voler la clé secrète du stockage de l'appareil ou de la mémoire du navigateur. Ainsi, alors que WebAuthn permet au navigateur de gérer tout cela par lui-même, dans ce qu'il appelle un authentificateur logiciel, il le décourage et insiste plutôt pour utiliser du matériel sécurisé à la place. En fait, la plupart des navigateurs modernes n'implémentent pas du tout les authentificateurs logiciels ou les désactivent par défaut.

La plupart des appareils modernes intègrent un matériel cryptographique sécurisé. Ceci est généralement appelé TPM ou Secure Enclave. Ces puces sont des boîtes noires même pour le processeur de l'appareil (CPU), la puce qui exécute le système d'exploitation, votre navigateur et tout le reste. C'est-à-dire que tout ce que l'appareil peut faire est d'envoyer des données au matériel sécurisé et d'obtenir en retour un message crypté ou décrypté. De plus, le matériel sécurisé est déverrouillé à l'aide de données biométriques telles que Windows Hello sur Windows 10 (à l'aide d'une empreinte digitale, d'un scan du visage ou d'autres données biométriques), TouchID / FaceID sur les appareils Apple ou un scan d'empreintes digitales sur les appareils Android. Bref, il ne suffit pas d'être en possession d'un appareil ; vous devez utiliser la biométrie pour prouver que vous êtes bien celui que vous prétendez être.

De plus, il est possible d'utiliser des dongles matériels sécurisés qui implémentent les protocoles FIDO2 ou FIDO pour l'authentification. Ceux-ci sont similaires à un TPM ou Secure Enclave mais au lieu d'être intégrés à l'appareil, ils s'y connectent via USB, NFC ou Bluetooth Low Energy (BLE). Ils sont déverrouillés en appuyant / touchant un bouton dessus, en scannant une empreinte digitale, en saisissant un code PIN sur un dongle sur l'appareil, en fournissant un code PIN sur votre ordinateur ou une combinaison de ceux-ci. C'est-à-dire qu'il ne suffit pas d'avoir le dongle attaché à l'appareil. Il nécessite une interaction positive avec l'utilisateur, éliminant ainsi l'exploitation silencieuse et à distance en cas de bogue du navigateur ou si votre appareil est compromis (par exemple en raison d'un logiciel malveillant). Évidemment, si la seule protection consiste à appuyer sur un bouton, ces appareils sont comme vos clés de maison : si vous les égarez, ils peuvent être utilisés pour tout déverrouiller. C'est pourquoi Windows 10 exige qu'ils soient protégés par un code PIN pour même vous offrir la possibilité de les utiliser. Même s'ils sont égarés ou volés, ils seront inutiles sans le code PIN que vous seul connaissez.

Le matériel sécurisé utilisé pour générer la paire de clés, qu'il soit intégré à l'appareil ou à un dongle externe, est appelé un « authentificateur » dans le langage WebAuthn. Votre identifiant est en effet lié à l'authentificateur et non directement au navigateur que vous utilisez. À savoir, si vous utilisez un dongle matériel sécurisé tel qu'un Yubico Security Key NFC, vous pouvez l'utiliser sur des navigateurs et des appareils tels que votre ordinateur portable, votre téléphone et votre tablette sans avoir à reconfigurer chaque navigateur sur chaque appareil.

L'autre raison pour laquelle WebAuthn est sécurisé est le fait que le serveur, dans ce cas votre site Joomla, ne connaît que la clé publique liée à chaque navigateur ou appareil utilisé pour se connecter au site. La clé publique est conçue pour ne pas être secrète. Vous pouvez le donner à n'importe qui et à tout le monde sans nuire à la sécurité de votre connexion ! Si quelqu'un compromet votre site, il obtiendra les clés publiques WebAuthn stockées qui sont complètement inutiles en elles-mêmes. Contrairement aux hachages de mot de passe, ils ne peuvent pas être piratés ou utilisés de quelque manière que ce soit pour usurper une connexion.

WebAuthn relie également la paire de clés au domaine et au sous-domaine exacts du site pour lequel elle est générée. Cela signifie qu'une paire de clés générée pour example.com ne sera pas valide pour www.example.com, foobar.example.com ou example.net. De même, une paire de clés générée pour www.example.com ne sera pas valide pour example.com ou même foobar.www.example.com. Cela peut sembler être un détail trivial, mais cela vous protège d'un attaquant installant un site malveillant sur un sous-domaine d'un site de confiance pour intercepter la connexion.

Enfin, WebAuthn repose sur l'échange d'informations cryptées. Il n'y a rien à taper. Les informations échangées sont cryptées en elles-mêmes, elles sont transférées encore cryptées via HTTPS et elles contiennent des contrôles qui permettent à la fois au navigateur et au serveur de vérifier qu'elles n'ont pas été falsifiées. Cela rend WebAuthn non hameçonnable (vous ne pouvez pas être amené à le divulguer à un attaquant) et très résistant aux attaques de réseau.

En bref, WebAuthn est la chose la plus proche de "non piratable" que nous pouvons atteindre avec la technologie actuelle. Ce n'est pas seulement un remplacement pour les mots de passe, il est conçu pour réparer tout ce qui ne va pas avec les mots de passe et plus encore.

Ce dont vous avez besoin pour WebAuthn

Je suis très heureux d'avoir contribué au code pour prendre en charge WebAuthn, qui est inclus dans Joomla 4. Afin d'utiliser WebAuthn sur vos sites, vous devez répondre aux exigences suivantes :

Activez le plugin "Système - Connexion sans mot de passe WebAuthn". Ce plugin est activé par défaut et c'est ce qui implémente WebAuthn dans Joomla, y compris la gestion de l'authentificateur et la connexion.

HTTPS avec un certificat valide . Votre site doit toujours et uniquement être accessible via HTTPS. Vous pouvez le faire en définissant Forcer HTTPS sur tout le site dans votre configuration globale. Assurez-vous d'avoir un certificat SSL valide. La plupart des hébergeurs vous permettent d'en obtenir un gratuitement en utilisant le service Let's Encrypt. La mise en garde ici est que WebAuthn ne fonctionnera PAS si vous développez localement ou sur une URL temporaire. C'est-à-dire que WebAuthn est quelque chose que vous ne devez activer que sur votre site en ligne.

Un navigateur prenant en charge WebAuthn . Toutes les versions à jour de Google Chrome, Safari, Mozilla Firefox, Microsoft Edge, Opera, Brave et autres prennent en charge WebAuthn. Je recommande fortement d'utiliser Google Chrome, Safari, Mozilla Firefox, Microsoft Edge sur votre bureau, Safari sur les appareils Apple et Google Chrome sur Android pour une meilleure prise en charge des authentificateurs intégrés.

Un authentificateur . Il existe deux types d'authentificateurs que vous devriez utiliser :

- Authentificateurs intégrés . Si vous avez un appareil exécutant Windows 10 version 1903 ou version ultérieure, Android Pie ou version ultérieure, macOS Big Sur ou version ultérieure, ou iOS/iPadOS 14 ou version ultérieure et qu'il dispose d'une authentification biométrique (empreinte digitale, numérisation du visage avec une caméra infrarouge, TouchID ou FaceID) vous pouvez utiliser votre appareil lui-même comme authentificateur WebAuthn. Ces appareils disposent d'une puce de cryptographie sécurisée, TPM ou Secure Enclave, et du support nécessaire dans le système d'exploitation pour l'utiliser avec WebAuthn.

- Clés matérielles sécurisées . C'est la meilleure solution pour les appareils plus anciens ou moins chers et les appareils exécutant Linux et d'autres systèmes d'exploitation. Vous pouvez utiliser n'importe quel dongle matériel prenant en charge FIDO ou FIDO2, ce dernier étant plus sécurisé. Vous pouvez les trouver sur les détaillants locaux et en ligne. Ils coûtent généralement entre 10 et 30 euros.

Il y a des avantages et des inconvénients à chaque type d'authentificateur. Un authentificateur intégré n'a aucun coût supplémentaire car il est intégré à votre appareil. L'utilisation de la biométrie est très simple et intuitive, ce qui réduit le temps de connexion. Cependant, si vous réinstallez votre système d'exploitation, réinitialisez votre appareil ou passez à un autre appareil, vous perdrez l'accès aux clés secrètes. Bien sûr, cela signifie également que si votre appareil est perdu ou volé, un effacement à distance tuera également les clés secrètes. Enfin, vous devez configurer WebAuthn pour chaque navigateur et chaque appareil que vous utilisez, même s'il s'agit du même navigateur sur plusieurs appareils ou de différents navigateurs sur le même appareil.

Un dongle matériel sécurisé, en revanche, est quelque chose que vous pouvez partager entre tous vos navigateurs et appareils. Vous n'avez besoin de le configurer qu'une seule fois. Cependant, tous les appareils ne prennent pas en charge les mêmes connecteurs. Votre ordinateur peut avoir un connecteur USB-A, votre téléphone un connecteur Lightning et votre tablette un connecteur USB-C. Il existe des dongles de conversion de port et des authentificateurs qui prennent en charge différentes connexions, mais cela ajoute de la complexité et des coûts. De plus, les dongles matériels nécessitent une interaction physique avec eux pour approuver l'authentification. Cela peut être fastidieux, selon la disposition de votre espace de travail. Si vous perdez votre dongle, il peut être utilisé pour vous identifier sur tous les sites qui le prennent en charge, sauf si vous l'avez protégé avec un code PIN. Là encore, si vous le protégez avec un code PIN, vous devez le saisir à chaque fois que vous vous connectez, ce qui devient aussi fastidieux que de taper un mot de passe.

Ma recommandation sur les authentificateurs est d'utiliser l'authentificateur intégré dans la mesure du possible. Windows 10, Android et iOS/iPadOS rendent cela très simple, en utilisant le même capteur d'empreintes digitales ou caméra de profondeur IR pour scanner votre visage que vous utilisez pour vous connecter. MacOS s'appuie sur le capteur Touch ID, ce qui peut être gênant si vous utilisez votre MacBook Pro en mode clapet (couvercle fermé). Cependant, à partir de macOS Big Sur, vous n'avez même pas besoin d'ouvrir le couvercle de votre MacBook tant que vous avez une Apple Watch et que vous la configurez pour déverrouiller votre ordinateur. La connexion à un site nécessite un simple double-clic sur le bouton latéral de l'Apple Watch. Cela dit, je recommande toujours d'utiliser un dongle matériel sécurisé bon marché protégé par un code PIN comme sauvegarde. Gardez-le dans un endroit sûr. Si tous vos appareils sont réinitialisés / perdus / volés, vous aurez au moins un moyen viable de vous connecter à vos sites sans recourir à l'utilisation d'un mot de passe.

Enfin, une mise en garde. Les paires de clés WebAuthn sont liées au nom de domaine exact de votre site, comme je l'ai expliqué précédemment. Cela signifie que www.example.com (avec le www devant) et example.com (sans le www devant) sont considérés comme des sites différents en ce qui concerne WebAuthn. Je recommande de mettre en place une redirection du nom de domaine non-www vers le nom de domaine www – ou vice versa, selon votre préférence. Sinon vous vous demanderez pourquoi WebAuthn ne marche pas car vous ne penserez jamais à regarder le nom de domaine. Croyez-moi, j'ai fait cette erreur, à plusieurs reprises.

WebAuthn en pratique

L'utilisation de WebAuthn comporte deux parties : l'enregistrement d'un authentificateur et l'utilisation d'un authentificateur.

La première partie est de savoir comment vous indiquez à votre site les appareils ou les dongles matériels sécurisés auxquels faire confiance pour vous connecter au site. Vous n'avez besoin de le faire qu'une seule fois pour chaque nouveau site et authentificateur.

La dernière partie est ce que vous ferez au jour le jour : utiliser votre authentificateur pour vous connecter sans utiliser de mot de passe.

Enregistrement d'un authentificateur WebAuthn

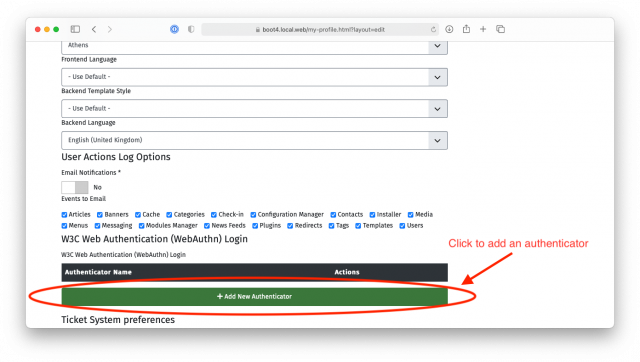

Après vous être connecté à votre site, accédez à votre profil d'utilisateur Joomla et modifiez-le. Dans l'interface publique, il y a généralement un lien de profil dans le module de connexion. Dans le backend administrateur du site, vous devez cliquer sur l'icône du menu utilisateur dans le coin supérieur droit du backend de votre site et cliquer sur Modifier le compte. Dans les deux cas, vous verrez une section ou un onglet intitulé "Connexion à l'authentification Web W3C (WebAuthn)".

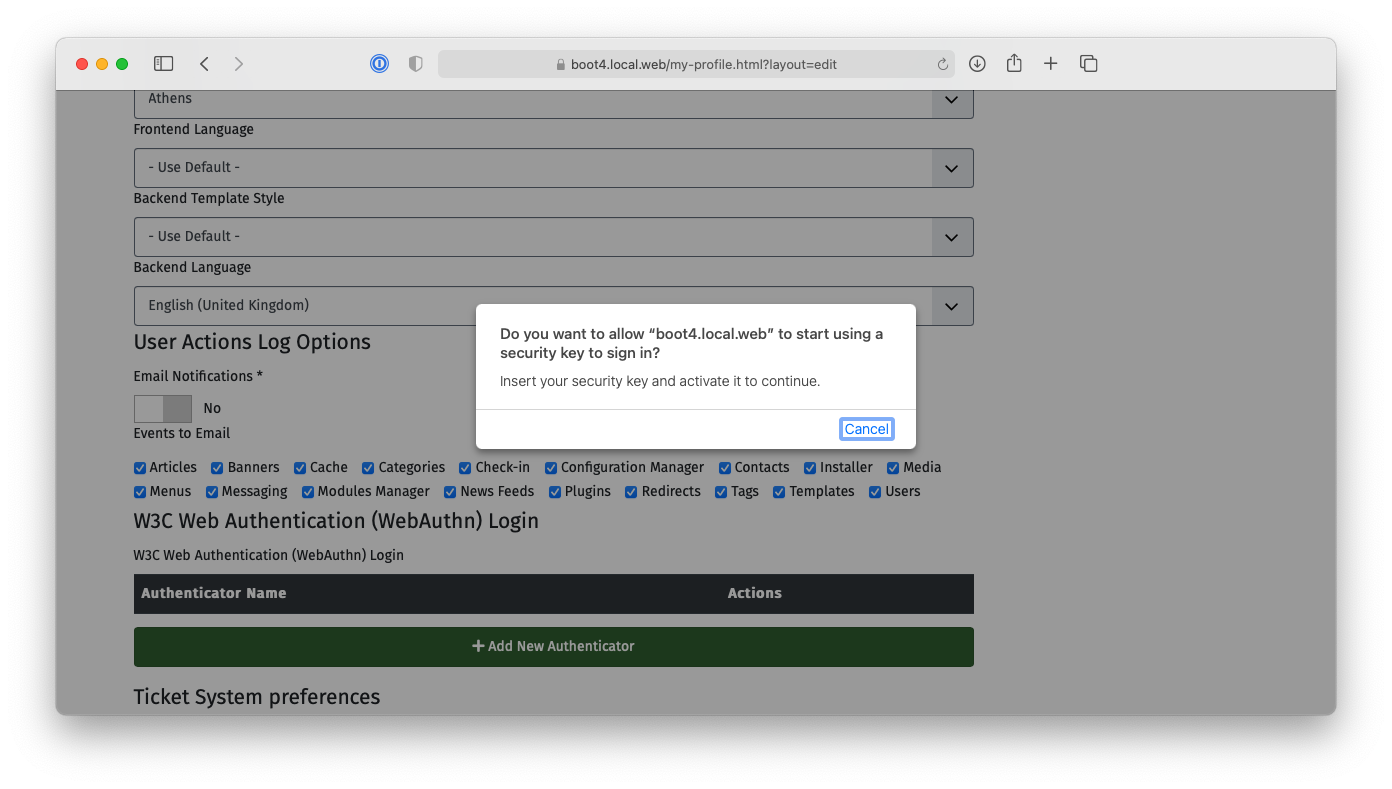

Cliquez sur le bouton "Ajouter un nouvel authentificateur". Votre navigateur vous demandera d'interagir avec votre authentificateur. Les appareils mobiles vous demanderont en outre si vous souhaitez utiliser l'empreinte digitale intégrée / TouchID / FaceID ou une clé de sécurité. Le premier est l'authentificateur intégré dans votre appareil. Ce dernier est pour quand vous voulez utiliser un dongle matériel sécurisé. Sélectionnez l'option qui vous convient et suivez les instructions à l'écran pour activer l'authentificateur.

Vous verrez maintenant qu'un nouvel authentificateur a été ajouté avec un nom similaire à "Authenticator ajouté le 2020-11-25 10:26:02". Cliquez sur le bouton "Modifier le nom" pour le renommer en quelque chose de plus descriptif si vous le souhaitez et cliquez sur le bouton "Enregistrer".

C'était ça! À partir de maintenant, vous pouvez utiliser cet authentificateur pour vous connecter.

Se connecter avec un authentificateur WebAuthn

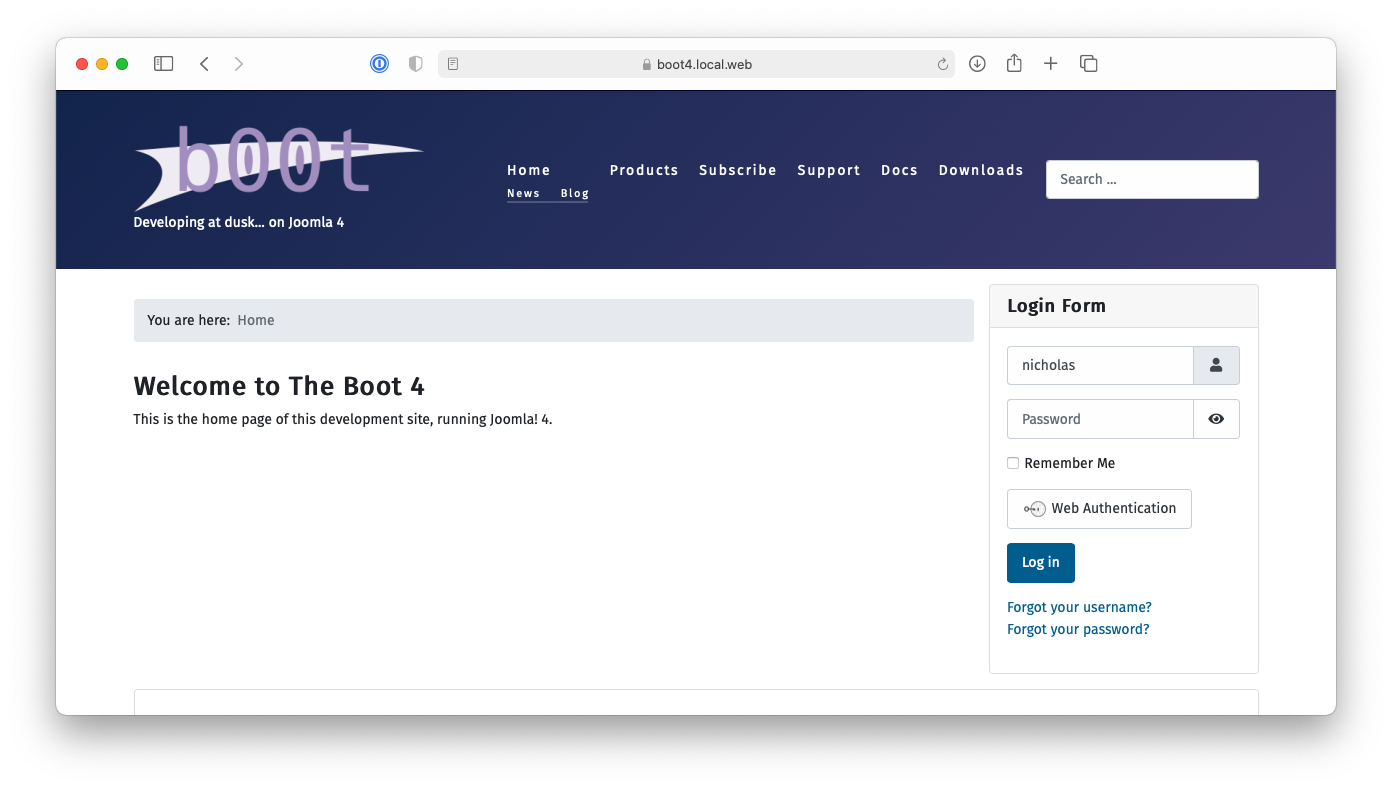

Les modules de connexion frontend compatibles avec Joomla 4 et la page de connexion backend affichent un bouton "Authentification Web". Saisissez d'abord votre nom d'utilisateur (mais pas votre mot de passe !), puis cliquez sur le bouton « Authentification Web ».

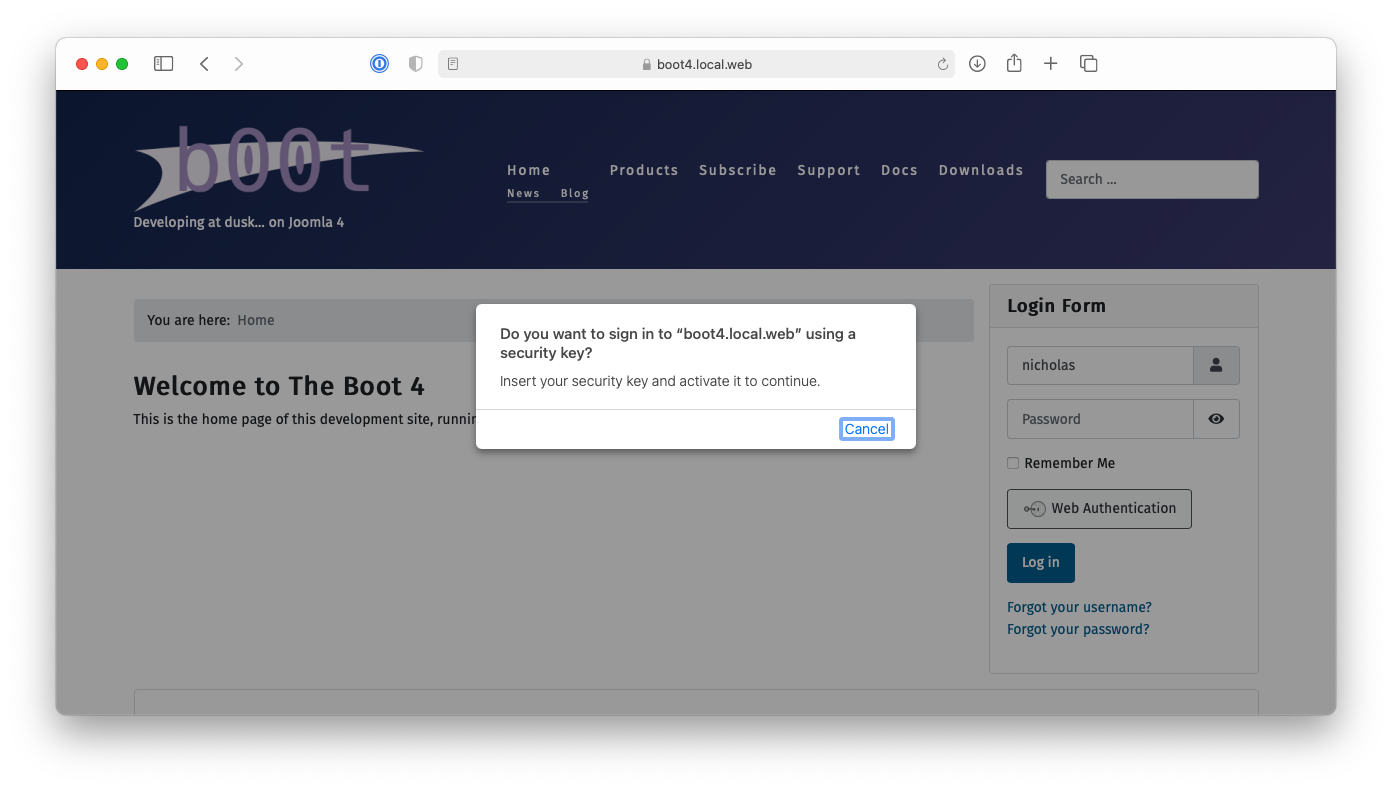

Votre navigateur vous demandera de sélectionner et d'activer votre authentificateur.

Faites cela et... vous êtes connecté à votre site. Comme par magie !

Notez qu'à ce stade, il est encore nécessaire de saisir votre nom d'utilisateur. Il existe un moyen d'éviter cela, mais nous avons choisi de ne pas l'implémenter pour plusieurs raisons :

- Seuls certains authentificateurs (ceux qui implémentent le nouveau protocole FIDO2) le prennent en charge. Cela aurait limité WebAuthn aux dongles et appareils matériels les plus coûteux avec un matériel sécurisé intégré.

- La plupart des dongles matériels externes ne prennent en charge le stockage des noms d'utilisateur que pour un nombre limité de sites, généralement entre 10 et 20. Cela limiterait le nombre de sites avec lesquels vous pouvez utiliser votre dongle matériel.

- En plus de ce qui précède, il n'existe actuellement aucune interface dans les navigateurs pour gérer les noms d'utilisateur stockés dans des dongles matériels sécurisés. Cela rendrait inutile votre dongle matériel sécurisé plutôt coûteux après l'avoir lié à un nombre très limité de sites.

Ces limitations sont en grande partie des problèmes de démarrage. WebAuthn n'est devenu un standard Web qu'en mars 2019. Il s'agit encore d'une toute nouvelle technologie. Ces limitations ont déjà été travaillées du côté du navigateur et des appareils et je m'attends à ce qu'elles soient surmontées d'ici la mi-2022. Il y a donc une très bonne possibilité que nous puissions avoir des connexions sans entrer de nom d'utilisateur. J'ai déjà écrit du code pour le faire, mais je ne peux pas le contribuer à Joomla tant que les navigateurs n'ont pas résolu ces problèmes.

Obtention d'authentificateurs

Si vous ne disposez pas d'un appareil avec un authentificateur intégré, vous aurez besoin d'un dongle matériel sécurisé externe. Ils viennent dans différentes gammes de prix et capacités. Vous pouvez rechercher sur Amazon ou sur votre marché local préféré la « clé de sécurité FIDO2 ».

J'utilise soit l'authentificateur intégré de mes appareils, soit une clé de sécurité NFC de Yubico . Ce dernier n'est pas vraiment bon marché, mais c'est le seul appareil que j'ai testé qui m'a posé le moins de problèmes sur un certain nombre de PC, d'appareils Apple et d'appareils Android. Si les coûts de votre organisation vous inquiètent, vous pouvez commander quelques clés auprès de différents fabricants et effectuer des tests avec les appareils, les systèmes d'exploitation et les navigateurs que vos utilisateurs sont susceptibles d'utiliser afin de trouver l'option la moins chère qui vous convient.

WebAuthn et partage des informations de connexion

La seule chose que vous ne pouvez pas faire avec WebAuthn est de partager les informations de connexion, par exemple donner à quelqu'un un accès temporaire à votre site pour effectuer un dépannage. Vous devrez leur envoyer une clé de sécurité physique, ce qui est lent et peu pratique.

Si vous vous inquiétez de l'accès sécurisé à votre site par des développeurs et des consultants tiers, vous devez suivre un processus en deux étapes. Demandez-leur d'abord de créer un compte sur votre site, en leur demandant d'y activer WebAuthn. Lorsqu'ils ont terminé, vous pouvez modifier les groupes d'utilisateurs de leur compte pour leur donner le niveau d'accès dont ils ont besoin pour travailler sur votre site, par exemple, les affecter au groupe Administrateur ou Super Utilisateurs.

Autres étapes pour sécuriser votre connexion

À ce stade, Joomla ne peut pas supprimer complètement les mots de passe. L'architecture actuelle dicte que l'authentification par mot de passe est toujours activée, même lorsque WebAuthn est pour un compte. Cela peut être résolu avec un plugin, celui que je pourrais écrire à l'avenir. Mais dans l'état actuel des choses, même lorsque vous utilisez WebAuthn dans votre compte utilisateur, vous avez toujours besoin d'un mot de passe pour votre compte utilisateur qui permettra un accès complet sans nécessiter de passer par WebAuthn. Je recommande d'utiliser un gestionnaire de mots de passe - même celui inclus dans votre navigateur - pour configurer un mot de passe très long et aléatoire pour votre compte d'utilisateur. Utilisez quelque chose d'au moins 32, idéalement 64 caractères. Vous ne l'utiliserez pas pour vous connecter à votre site, sauf en dernier recours. Le garder extrêmement long rend impossible de deviner ou même de craquer dans le cas peu probable où un attaquant mettrait la main sur le contenu de votre base de données.

De plus, utilisez plusieurs authentificateurs WebAuthn. Idéalement, il devrait s'agir d'un jeton matériel bon marché protégé par un code PIN. Rangez-le dans un endroit sûr. Ne l'emportez pas avec vous. Ce serait votre sauvegarde si tous vos appareils étaient réinitialisés et que vous n'aviez plus accès au gestionnaire de mots de passe où votre mot de passe long et sécurisé est stocké. C'est très peu probable mais cela peut arriver. Par exemple, si tous vos appareils sont fabriqués par Apple et que votre navigateur principal dans lequel le mot de passe est stocké est Safari, tous vos authentificateurs et votre mot de passe sont liés à votre compte iCloud. Si vous perdez l'accès à ce compte, par erreur ou par malveillance, vous perdrez l'accès à votre site. Avoir un authentificateur de sauvegarde est beaucoup moins stressant que d'essayer de retrouver l'accès à vos sites en apportant directement des modifications au contenu de leur base de données.

Rappelez-vous qu'une chaîne est aussi solide que son maillon le plus faible. Ne laissez pas un mot de passe non sécurisé, la perte d'accès à vos appareils ou un jeton matériel égaré être votre perte.

Une bonne sécurité est ce à quoi vous n'avez pas besoin de penser.

En conclusion, réfléchissons aux raisons pour lesquelles WebAuthn est une avancée positive pour le Web et Joomla en particulier.

Je suis une ventouse pour les analogies de voiture. J'aime dire que WebAuthn est l'équivalent informatique d'une ceinture de sécurité. Après plusieurs utilisations, cela devient une seconde nature. Vous n'avez guère besoin d'y penser. Cela fonctionne de la même manière partout.

Comparez cela avec le véritable numéro de cirque de la sécurité consistant à utiliser des mots de passe. Chaque fois que vous vous connectez à un site, on dirait que le gobelin qui garde le pont vous a confié une quête secondaire : donnez-moi votre nom d'utilisateur et votre mot de passe, utilisez un gestionnaire de mots de passe, résolvez ce CAPTCHA, allez-y pour me chercher un code d'authentification à deux facteurs. Connectez-vous à une douzaine de sites chaque jour et votre santé mentale commence à s'effriter rapidement. Pas étonnant que les gens prennent des raccourcis chaque fois qu'ils le peuvent.

En bref, WebAuthn est une bonne sécurité car vous n'avez pas à y penser. C'est sécurisé, c'est facile à utiliser, ça marche de la même manière sur tous les sites et ça supprime tout le numéro de cirque de connexion au site. Je ne sais pas pour vous, mais j'attends avec impatience tout ce qui peut me simplifier un peu la vie, surtout après la folle année 2020.

Restez en sécurité, en ligne et hors ligne !